Recentemente um cliente nos pediu como fazemos para gerar assinaturas de anti-phishing na camada ZH (Zero Hour).

Basicamente o ZH é uma camada no produto de messsage security VSM, que trata URLs suspeitas que direcionam para sites falsos de phshing.

No nosso Laboratório de Segurança (LabSec), temos mais de 2.000 contas “trap” (armadilhas) espalhadas na internet que recebem tráfego de phishing.

Então em um ambiente controlado “sandbox“, temos uma coleção de scripts que abrem o metadata do email de phishing e executam o download das URLs contidas nos emails.

Após isso fazemos o scanning com ferramentas proprietárias de templates de deteção de phishing.

São mais de 900 templates com sites que historicamente são usados em campanhas de phishing como bancos, empresas de varejo, sites de e-commerce, etc.

Os templates procuram comparar um email legítimo com um falso, retornando as diferenças e procurando por padrões com Regex.

Por exemplo, digamos que recebemos um email falso de determinado banco, então o template desse banco é correlacionado com o email falso e procura por URLs, imagens, campos do cabeçalho que não estejam apontando para o domínio do banco.

Caso seja detectado uma URL divergente, o sistema procura outros indícios, com a idade do domínio, o proprietário, os servidores DNS, etc,

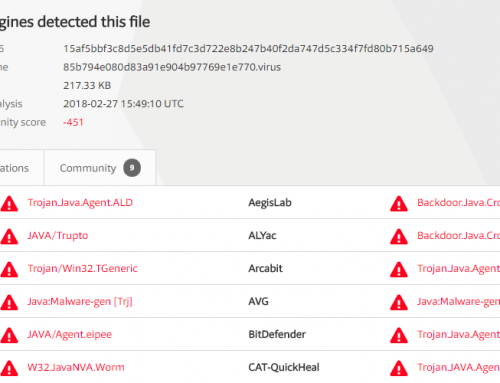

Depois disso os scripts no sandbox fazem o download das URLs e caso seja baixado algum arquivo, fazem o scanning com 11 produtos antivírus de mercado a procura de malware.

Após o sistema do LabSec gera assinaturas da camada ZH e publica automaticamente em tempo real na base central, e assim já está disponível para o produto VSM consultar.

Quando uma amostra não é detectada por determinado produto antivírus, compartilhamos essa amostra com o fabricante através de uma API, site ou email que o próprio fabricante disponibiliza para receber amostras de malware.

Todo esse processo é feito automaticamente e o analista acompanha o volume, as estatísticas e eventualmente investiga determinada amostra.

Bom, esse é um resumo de como esse procedimento funciona, se tiver dúvidas mande-nos email que será um prazer esclarecer.

Bom trabalho!

Nota: esse post é uma interpretação livre dos artigos da LGPD. Não deve ser tomada como uma consulta legal e/ou recomendação legal e/ou consultoria jurídica. Sempre consulte a área jurídica da sua empresa, advogado ou consultor jurídico para adequar a LPDG à sua empresa.

PS: Se você é Gerente de TI ou analista e está envolvido com Cyber Segurança na sua empresa, temos uma lista exclusiva com Boas Práticas e Procedimentos que NÃO publicamos no blog. Se quiser receber esse material exclusivo por favor deixe seu email abaixo: